Подход к Internet

Логично начинать писать правила, подходя к теме с парадного входа. Ваш подход к Internet может основываться на одной из нескольких технологий и требовать особой конфигурации аппаратных средств. После подключения к Internet этот подход станет основным для всех вспомогательных служб и сделает доступным для внешнего мира некоторые или все сети организации, а также предоставит сотрудникам вашей организации доступ к внешним сетям. Когда автор книги сотрудничал с различными компаниями по разработке правил безопасности Internet, он выделял два основных вопроса в этой работе.

- Правила, регламентирующие создание интерфейса с Internet

- Каким службам будет дозволено пользоваться этим интерфейсом

Вопросы архитектуры

Правил безопасности интерфейса с Internet может быть разработано столько же, сколько существует различных технологий для подключения организации к миру Internet. Независимо от используемых технологий неизменным остается то, что интерфейсные протоколы не предоставляют никакой защиты. Существуют и дополнительные вопросы, касающиеся протоколов туннелирования, но их мы обсудим позже в разделе "Виртуальные частные сети, экстрасети, интерсети и другие туннели". Целью разработки правил определения архитектуры является обеспечение безопасности интерфейса во время связи через Internet, и, в то же время, чтобы безопасность не являлась препятствием нормальному доступу к Internet.

Одна из проблем, с которыми можно столкнуться при разработке правил работы в Internet для вашей организации, заключается в необходимости учитывать уже существующую архитектуру вместо того, чтобы создать ее по "лучшему образцу". Если вы захотите существенно модернизировать архитектуру, вполне вероятно, что возникнет очень сильное противодействие вашим предложениям. Следует помнить, что правила и процедуры претворения их в жизнь представляют собой эволюционный процесс, и легче достигнуть своей цели путем пошаговых изменений, которые можно было бы предлагать во время каждой очередной модернизации системы.

Правила управления входящим трафиком

Первое, о чем думают люди при обсуждении управления поступающим от Internet информационным потоком, — это брандмауэр. Брандмауэр представляет собой устройство, которое помогает управлять трафиком, обеспечивая реализацию жестких правил, устанавливающих, что допускается к поступлению в сеть и что может выходить из сети. Средствами управления сетевым трафиком являются не только брандмауэры. При разработке правил управления трафиком необходимо учитывать размещение брандмауэра в сети и режим его работы.

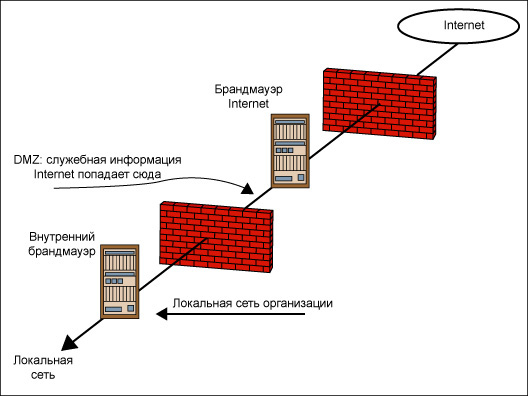

Несмотря на то, что существует множество способов сконфигурировать подключение к Internet, я предлагаю любой организации рассмотреть только два типа архитектуры, позволяющих разделить трафик Internet и сеть организации. Они изображены на рис. 6.1 и рис. 6.2. Оба эти метода основываются на создании сегмента сети, который обеспечивает защиту от Internet и является дополнительным элементом защиты сети организации. Архитектура такого типа подразумевает создание так называемой демилитаризованной зоны (DMZ— DeMilitarized Zone) или защищенной локальной сети (LAN — Local Area Network), которая является одним из типов изолированного сегмента сети. На рис. 6.1 изображена общепринятая архитектура, в которой для изоляции сегмента сети создается DMZ с помощью двух брандмауэров. В данной архитектуре брандмауэр Internet используется в качестве фильтра для ограничения трафика из Internet, а внутренний брандмауэр обеспечивает дополнительную защиту локальной сети организации.

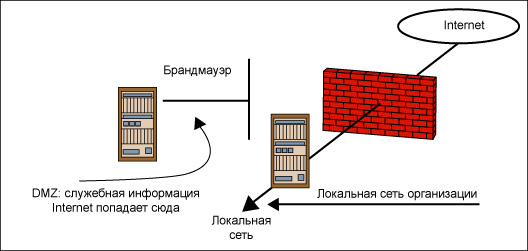

Другой способ обезопасить сетевой трафик — создать сегмент DMZ, который направляет трафик Internet в отдельную часть сети (рис. 6.2). Преимуществом такой архитектуры является то, что требуется только один брандмауэр, который направляет трафик так, что он не попадает в сеть организации. Какую бы архитектуру вы ни выбрали, важно создать участок сети, обслуживающий запросы Internet, который защитит внутреннюю сеть организации от нежелательного трафика, но при этом позволяет пользователям организации получать доступ к Internet.

Рис. 6.1. Архитектура сети, в которой DMZ создается с помощью двух брандмауэров, чтобы изолировать системы, обслуживающие пользователей Internet

Рис. 6.2. Архитектура сети, в которой DMZ создается с помощью одного брандмауэра, чтобы создать изолированную сеть, обслуживающую пользователей Internet

Варианты архитектурных решений

Вариант с использованием DMZ подразумевает, что в организации имеется своя собственная служба internet, использующая один из типов постоянного подключения. В действительности могут использоваться различные типы вспомогательных систем, для которых должны быть разработаны свои собственные варианты правил. Например, если в вашей организации имеется хост-система, то необязательно разрабатывать правила архитектурных решений. Прежде, чем формулировать правила для конкретной организации, необходимо удостовериться, что они могут быть претворены в жизнь, особенно в том случае, если у вас не получится внедрить архитектурные решения, принятые вашим Internet-провайдером (ISP) (Internet Service Provider — Internet-провайдер, или поставщик услуг Internet).

Защита шлюза

Большинство людей, размышляя о безопасности Internet, концентрируют внимание на брандмауэре. Брандмауэры, независимо от того, являются ли они специализированными устройствами или всего лишь маршрутизаторами отдельных пакетов информации, представляют собой первую линию обороны в системе безопасности Internet. Они размещаются на различных шлюзах сети, чтобы управлять сетевым трафиком. Как уже говорилось в предыдущем разделе, брандмауэры можно использовать для создания сегментов сети, которые будут обеспечивать работу систем открытого доступа и в то же время защищать внутреннюю закрытую сеть организации от пользователей Internet.

Существует тенденция привязывать правила построения брандмауэров к особенностям их функционирования (см. "Типы брандмауэров"). Например, организация, использующая возможности маршрутизатора фильтровать трафик Internet, старается внедрить правила, предписывающие установку фильтрующих брандмауэров. Возможно, это не самый лучший подход к разработке правил, поскольку в этом случае в организации будут вынуждены использовать только определенный вид аппаратных средств. Лучше не поддаваться соблазну создавать правила, привязываясь к определенным аппаратным средствам, а разрабатывать правила, которые будут поддерживать программу безопасности, предусматривающую предоставление определенных услуг (см. "Разрешенные вспомогательные процедуры"). Если проанализировать предоставляемые услуги, можно пересмотреть общий план системы безопасности таким образом, чтобы не быть привязанным к устаревшим аппаратным средствам.

Типы брандмауэров

Как правило, брандмауэры выполняют свою работу, следуя определенным правилам или, как говорят, следуя определенной политике; с помощью фильтрации трафика по признаку принадлежности информации определенному источнику или распознаванию адресов отправителя или портов получателя, извлеченных из содержимого пакетов, или же действуя как промежуточное звено, которое обеспечивает более качественное управление некоторыми вспомогательными системами. Очень распространено использование возможностей маршрутизатора, соединяющего организацию с Internet, фильтровать информацию. Фильтрующие брандмауэры устанавливаются для разрешения или ограничения входящего и исходящего трафика сети.

Брандмауэры, являющиеся промежуточным звеном, — это системы, которые запускают программы, помогающие пользователю или серверу получить доступ к вспомогательным системам сети. Промежуточные системы обычно используются в том случае, когда брандмауэру необходимо просмотреть данные, передающиеся через Internet, чтобы определить, каким образом их фильтровать. Промежуточные звенья можно также использовать для кэширования часто используемых данных, а также для уменьшения потока данных, посылаемого в Internet.

Другой распространенный метод называется проверкой сохраняемых адресов пакетов (stateful packet inspection). Проверка сохраняемых адресов пакетов используется как часть алгоритма фильтрации пакетов за исключением того, что брандмауэр проверяет содержимое пакетов по определенным характеристикам, чтобы предотвратить нанесение ущерба сети искаженными пакетами.

Преобразование сетевых адресов

В главе 5 "Аутентификация и безопасность сети" обсуждалось использование преобразования сетевых адресов (NАТ— Network Address Translation) в качестве инструмента системы безопасности, обеспечивающего сокрытие внутренней структуры сети организации от внешних пользователей. Если организация приняла решение, что NАТ должно стать частью программы информационной безопасности, то можно заново вставить формулировку в правила безопасности Internet, например, такую.

Адреса внутренней сети организации должны оставаться скрытыми. Когда системам необходим доступ к другим сетям, то перед передачей скрытый адрес может быть преобразован в открытый, зарегистрированный адрес.

Разрешенные вспомогательные процедуры

Вместо того, чтобы привязывать разрабатываемые правила к определенным аппаратным средствам или типам брандмауэров, лучше разработать правила, в которых обозначены вспомогательные процедуры, которые разрешены брандмауэрам. Определение в правилах вспомогательных процедур или даже вариантов предполагаемого трафика не ограничивает организацию в выборе решений.

Существует два способа составления правил, определяющих доступные вспомогательные процедуры. Один из них заключается в написании правила, в котором говорится, что вспомогательные процедуры определяются как часть процедур администратора сети, предназначенные для управления брандмауэрами. Такая трактовка правила дает возможность определять в организации вспомогательные процедуры, поддерживающие бизнес-процесс, и которые могут быть при случае пересмотрены внутри организации. Такое правило также позволит организации добавлять при необходимости новые вспомогательные процедуры, не внося изменений в документ правил. Если организация приняла для себя правила такого типа, то можно написать формулировку наподобие следующей.

Вспомогательные процедуры, поддерживаемые шлюзом Internet, должны назначаться комиссией, ответственной за использование необходимых вспомогательных процедур на шлюзе, соответствующих требованиям технологии.

Другой способ определения того, работу каких вспомогательных процедур разрешать на шлюзе, заключается в регламентации их в документе правил. Многие организации предпочитают определять вспомогательные процедуры в правилах, чтобы придать им больший вес. При разработке правил использования специальных вспомогательных процедур необходимо определить назначение вспомогательных систем протоколом, а также, распространяется ли действие правил на входящую информацию (например, поступающую из Internet) или на исходящую (из организации в Internet). В табл. 6.1 приведены общепринятые вспомогательные системы, которые могут быть учтены в правилах.

Таблица 6.1. Вспомогательные системы, рассматриваемые при разработке правил

| Вспомогательные системы для работы с входной информацией | Вспомогательные системы для работы с исходящей информацией | Типы ICMP |

| Службы именования доменов (DNS) | Службы именования доменов (DNS) | Отображение |

| HTTP/HTTPS | HTTP/HTTPS | Time Exceeded In-Transit |

| SMTP, POP, IMAP | SMTP | Недоступный хост (Host Unreachable) |

| FTP | FTP, NTP | Необходимое разбиение (Need to frag) |

| LDAP | Telnet/SSH | ; |

| Виртуальная частная сеть и терминальные системы | NNTP | |

| Потоковое аудио (Реальное аудио) |

Разработка правил такого типа сводится к тому, что вам необходимо понять вспомогательные процедуры и их воздействие на процессы, прежде чем начинать разбираться, в каком виде они должны быть отражены в правилах. Например, появляется искушение ограничить доступ к процедурам протокола пользовательских дейтаграмм (UDP— User Datagram Protocol) в сети. Многие организации это делают, поскольку UDP является протоколом, не требующим установления соединения, который сложно контролировать и тем более управлять им. Однако, если сервер, обслуживающий службы именования доменов, размещен после брандмауэра, то нужно подкорректировать правила так, чтобы был разрешен доступ пользователям Internet к порту 53 UDP для распознавания адресов имен доменов вашей организации. Формулировка правила может выглядеть следующим образом.

Шлюз Internet должен предотвращать пропуск UDP-пакетов из Internet в сеть организации ЗА ИСКЛЮЧЕНИЕМ UDP-пакетов, запрашивающих общедоступные службы именования доменов, доступных на порте 53.

Отметим, что такая формулировка правил предназначена для "входящих" процедур, поскольку в ней сказано "из Internet в сеть организации". Она не накладывает ограничений на исходящие процедуры. Как правило, в организации стараются не обращать внимание на то, каким образом их пользователи получают доступ к исходящим процедурам. Однако, при такой формулировке правил ответы внешних UDP-систем, направленные пользователям организации, будут блокироваться. Это не всегда плохо, но если работа организации с клиентами зависит от таких служб, как сетевая файловая система (NFS — Network File System), или других служб, обслуживающих сетевые имена, то придется откорректировать правила, чтобы обеспечить работу этих служб.

Для некоторых организаций разрешение исходящих процедур UDP выглядит вполне безобидно. В процессе поисков в Internet можно найти программу, которую следует использовать для замены служб на основе UDP. Но природа UDP. не ориентированная на установление соединения, все еще представляет собой проблему, поскольку реально не существует целостности соединения для защиты передачи информации. У многих таких систем имеются известные уязвимые места, которые представляют угрозу целостности сетевых данных.

Другая проблематичная область политики заключается в разработке правил использования протокола управления сообщениями в сети Internet (ICMP — Internet Control Message Protocol). ICMP используется для передачи сообщений об ошибках между компонентами сети. ICMP передается на уровне IP и используется только между компонентами сети. Можно зафиксировать работу ICMP с помощью программ типа ping и traceroute (или tracert). Однако, эти сообщения об ошибках можно использовать для составления карты сети, определения того, работает ли система и доступна ли она из сети, а также они могут представлять и другие интересные сведения для потенциального взломщика (см. "ICMP-вторжения").

Проблема, связанная с использованием ICMP, заключается в том, что после того, как вы узнали о проблеме, появляется желание написать правило блокирования ICMP на брандмауэре. При осуществлении данного желания теряется возможность получения ICMP-сообщений host unreachable (недоступный хост) и need to frag (необходимо разбиение). Для управления исходящим трафиком организации необходимо иметь возможность получать эти сообщения. Ввиду сложности таких решений рекомендуется не включать эти вопросы в документы, определяющие политику. Однако, если есть желание упомянуть об этом, то можно составить следующую формулировку.

Инструкции для систем, базирующихся на использовании ICMP, должны определять, каким образом можно манипулировать процедурами ICMP для создания злоумышленного трафика, который может пройти незамеченно. В этих инструкциях должны быть учтены типы процедур ICMP, необходимые для управления трафиком между сетью организации и Internet.

ICMP-вторжения

Рассмотрение всех проблем, связанных с применением ICMP, выходит за рамки этой книги. Но можно получить информацию об опасностях применения ICMP в книге Стивена Норткатта (Stephen Northcutt) и Джуди Новак (Judy Novak) Network Intrusion Detection: An Analyst's Handbook, Second Edition (New Riders Publishing, 2000, ISBN 0-7357-1008-2). Там же можно найти информацию о технических аспектах обнаружения вторжений.

Сетевые конференции Usenet

Автор всегда избегал обсуждения специфических правил для систем специального назначения. Если они не описывались в других разделах, то всегда возникало сомнение, стоит ли включать их в документы, определяющие политику. Включение этих деталей в документы политики не позволит быстро вносить изменения в систему, необходимые для поддержания соответствующей среды. В большинстве случаев процедуры можно обновить за несколько минут, но изменение и экспертиза правил безопасности потребуют длительного времени.

Однако, для сетевых конференций можно сделать исключение. Созданная в 1979 году студентами-выпускниками университета в Северной Каролине и королевского университета Usenet превратилась из инструмента Internet, предназначенного для распределения информации, в то, чем она является сегодня. Для некоторых из нас, кто пользовался Usenet с самого начала, эта эволюция не является предметом особой гордости. Несмотря на то, что существует множество производственных сетевых конференций, которые предоставляют полезную информацию, Usenet стала катализатором множества проблем, с которыми мы сталкиваемся в Internet.

Usenet не является только службой, относящейся к определенной категории, но именно это больше всего бросается в глаза. Сетевые конференции Usenet требуют от организации поддержки множества ресурсов. Даже если для Usenet выделен отдельный сервер, дисковое пространство, требуемое для поддержки необходимых архивов, может оказаться большим, чем то, с которым оперирует небольшая или средних размеров организация. Так что при анализе информации, которой обмениваются, можно сделать вывод, что для большинства организаций большая часть трафика не обеспечивает функционирование их бизнеса.

После такой информации большинство организаций хотят ввести в правила предписания, запрещающие доступ пользователей к сетевым конференциям Usenet. Однако, полный запрет использования Usenet может лишить организацию доступа к некоторым очень полезным ресурсам. Система информационной безопасности и штат системного администратора могли бы извлечь выгоду из доступа к сетевым конференциям, где могли бы обмениваться информацией с коллегами, а также пользоваться другими ценными источниками.

Найти золотую середину довольно непросто. Если у организации есть желание разрешить доступ пользователям к Usenet, то необходимо прежде оценить свои возможности. Организация может содержать собственный хост или иметь доступ к серверам провайдера услуг, или же использовать внешний сервис так, чтобы трафик Usenet не влиял на сеть организации. В любом случае в правилах должно быть отражено, что приемлемо для использования сетевых конференции Usenet.

В качестве примера предположим, что организация разрешила ограниченный доступ к новостям Usenet без ограничений на то, каким образом будет обеспечен доступ к конференциям. Предписания политики разрешат сетевые конференции, которые будут полезны для бизнеса, а также позволят вносить в любое время поправки в список пользователей, кому предоставляются эти услуги. Можно написать формулировку правил наподобие следующей.

Организация поддерживает ограниченный доступ к сетевым конференциям Usenet. Эта поддержка распространяется на подсписок конференций, которые могут быть использованы для обеспечения деловой деятельности организации.

Список конференций, к которым пользователи могут иметь доступ, регламентируется администраторами сети. Этот список может быть изменен только по письменному заявлению. В заявлении должна быть указана причина, по которой деловая деятельность заявителя требует доступа к конференциям. Запросы не будут удовлетворены, если не будет аргументирована производственная необходимость доступа к конференциям. Наблюдательная комиссия периодически корректирует этот список.

И, наконец, если разрешен доступ к новостям Usenet, может возникнуть желание проинструктировать своих пользователей. Так же. как и при работе с электронной почтой и в других сферах деятельности, где пользователи могут не только получать информацию, но и вносить свою лепту, их замечания могут отражаться на имидже организации. В данной книге описываются правила инструктирования тех, кто работает в других областях. Но здесь можно включить общую формулировку.

Пользователи, имеющие доступ к конференциям Usenet, должны пройти предварительный инструктаж и записать, в чем состоит польза от их участия в конференциях Usenet. В инструктаж необходимо включить описание того, каким образом организация предоставляет доступ пользователям к сетевым конференциям. Кроме того, пользователей необходимо проинструктировать об использовании запантентованной в организации информации и интеллектуальной собственности.