Использование мастера инсталляции Active Directory

Мастер инсталляции Active Directory работает просто. Все опции мастера хорошо объяснены и представлены в логическом порядке. Вместо того чтобы проводить вас через этот достаточно очевидный процесс, обсудим ключевые моменты ответов, с которыми вы столкнетесь при установке Active Directory.

Чтобы запустить мастера инсталляции Active Directory, напечатайте dcpromoв диалоговом окне Run (Выполнить) или в командной строке. Появится стартовое окно мастера инсталляции Active Directory.

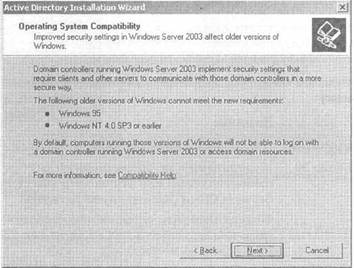

Совместимость операционных систем

Контроллеры домена, на которых выполняются Windows Server 2003, лучше защищены, чем те, на которых выполняются предыдущие версии сетевых операционных систем Windows, и мастер инсталляции Active Directory дает информацию о том, как эта защита затрагивает вход клиента в систему. Заданная по умолчанию политика безопасности для контроллеров домена, на которых выполняются Windows Server 2003, требует двух новых уровней защиты взаимодействия контроллеров домена: подписи блока серверных сообщений (Server Message Block — SMB), а также шифрования и подписи сетевого трафика безопасного канала.

Эти функции защиты вызывают проблемы при входе в систему клиентов низкого уровня. Нижеприведенные клиентские операционные системы Windows в основном режиме не поддерживают подписи SMB, шифрование и подписи безопасного канала:

- Microsoft Windows for Workgroups;

- Microsoft Windows 95 и Windows 98;

- Microsoft Windows NT 4 (Service Pack 3 и более ранние).

Если ваша сеть поддерживает эти системы, то вы должны выполнить определенные действия, чтобы дать им возможность входить в систему контроллера домена, на котором выполняется Windows Server 2003 (см. табл. 6-1).

Табл. 6-1. Предоставление клиентским операционным системам возможности входа в Active Directory

| Клиент ОС | Действие |

| Windows for Workgroups Windows 95/Windows 98 | Модернизируйте операционную систему (рекомендуется) или установите Directory Services Client (Клиент служб каталога). |

| Windows NT 4 | Модернизируйте операционную систему (рекомендуется) или установите Service Pack 4 (или более поздний). |

Directory Services Client(Клиент служб каталога) — это компонент клиентской стороны, который дает возможность низкоуровневым клиентским операционным системам (Microsoft Windows 95, Windows 98 и Windows NT 4) воспользоваться преимуществами Active Directory. (Это использование распределенной файловой системы (DFS) и поиска). Посмотрите страницу дополнений клиента Active Directory на сайте https://www.microsoft.com для получения информации относительно загрузки и использования службы Directory Services Client в системе Windows NT 4 SP6a. Обратите внимание, что предыдущее название службы Directory Services Client было Active Directory Client Extension, с этим именем вы будете сталкиваться во многих статьях веб-сайта Microsoft.

На рисунке 6-6 показано окно Operating System Compatibility (Совместимость операционных систем).

Типы доменов и контроллеров домена

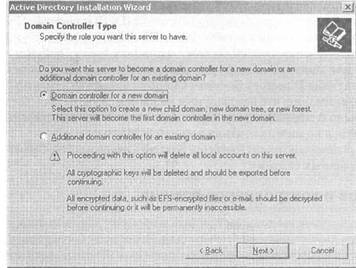

Первое решение, которое вы должны принять в процессе инсталляции, -какой контроллер домена должен быть создан. Это может быть первый контроллер домена в новом домене или дополнительный контроллер домена для существующего домена (см. рис. 6-7). По умолчанию создается новый домен и новый контроллер домена. Если вы выберете создание дополнительного контроллера домена в существующем домене, то имейте в виду, что все локальные учетные записи, которые существуют на сервере, будут удалены наряду со всеми криптографическими ключами, которые хранились на компьютере. Вас попросят также расшифровать все зашифрованные данные, потому что после установки Active Directory это будет недоступно.

Рис. 6-6. Окно Operating System Compatibility (Совместимость операционных систем)

Рис. 6-7. Окно Domain Controller Type (Тип контроллера домена)

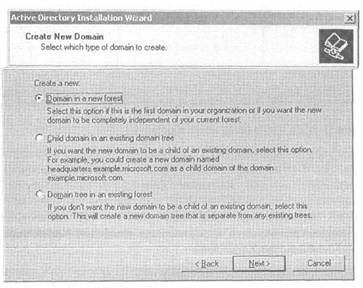

Если вы выберете создание нового домена, то далее нужно будет указать, создавать ли корневой домен в новом лесу, дочерний домен в существующем домене или в новом дереве домена в существующем лесу (см. рис. 6-8). Проконсультируйтесь с проектной документацией своей службы Active Directory (см. гл. 5), чтобы определить природу создаваемого домена. Чтобы создать дочерний домен в существующем домене или в новом дереве домена в существующем лесу, вы должны представить соответствующие сетевые сертификаты для продолжения инсталляционного процесса. Для создания корневого домена нового леса сетевые сертификаты не требуются.

Рис. 6-8. Окно Create New Domain (Создание нового домена)

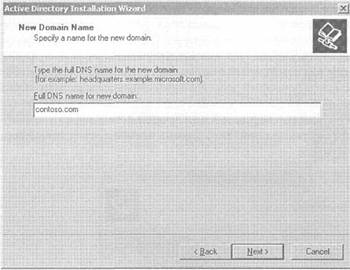

Именование домена

При создании нового контроллера домена для нового домена нужно задать полное имя DNS и имя NetBIOS (см. рис. 6-9). При создании этих имен нужно соблюдать определенные правила.

Полное имя DNS должно содержать уникальное имя для нового домена, а при создании дочернего домена должен существовать родительский домен, и его имя должно быть включено в имя DNS. Например, если вы создаете новый домен NAmerica в дереве домена Contoso.com, то полное имя DNS, которое вы должны ввести, будет NAmerica.Contoso.com. При именовании домена доступные символы включают независимые от регистра буквы от А до Z, цифры от 0 до 9 и дефис (-). Каждый компонент DNS имени домена (секции, отделенные точкой [.]) не может быть длиннее 63-х байтов.

Рис. 6-9. Окно New Domain Name (Имя нового домена)

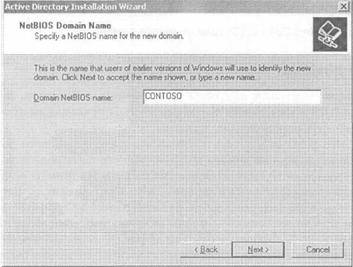

После того как вы указали имя DNS для домена, необходимо задать имя NetBIOS (см. рис. 6-10). Имя NetBIOS используется более ранними версиями системы Windows для идентификации имени домена. Лучше всего принять автоматическое имя NetBIOS, полученное из ранее введенного имени DNS. Единственное ограничение на имя NetBIOS состоит в том, что оно не должно превышать четырнадцать символов. Кроме того, имя NetBIOS должно быть уникальным.

Рис. 6-10. Окно NetBIOS Domain Name (Имя NetBIOS домена)

Место расположения файла

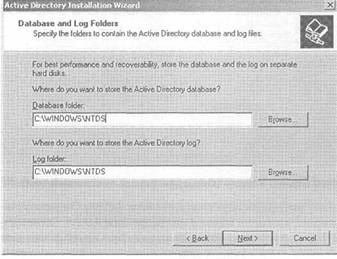

Мастер инсталляции Active Directory попросит вас выбрать место для хранения файла базы данных Active Directory (Ntds.dit), файлов регистрационных журналов Active Directory и общей папки Sysvol. Вы можете выбрать заданные по умолчанию места или задать другие (см. рис. 6-11).

Рис. 6-11. Окно Database And Log Folders (Папки базы данных и регистрационных журналов)

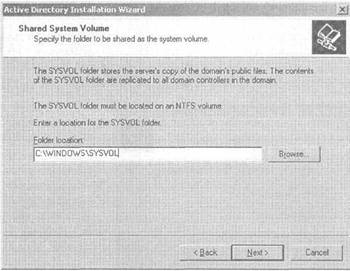

Заданное по умолчанию место для базы данных каталога и журналов — папка %systemroot%\system32. Однако для обеспечения лучшей производительности нужно сконфигурировать Active Directory так, чтобы хранить файл базы данных и журналы на отдельных жестких дисках. Заданное по умолчанию место общей папки Sysvol - %systemdrive%\Windows. Единственное ограничение на выбор места для общей папки Sysvol состоит в том, что она должна храниться в разделе с файловой системой NTFS v5. В папке Sysvol хранятся все файлы, которые должны быть доступны клиентам домена Active Directory, например, сценарии входа в систему (см. рис. 6-12).

Проверка или установка DNS-сервера

Active Directory требует, чтобы в сети была установлена служба DNS, тогда компьютеры-клиенты смогут находить контроллеры домена для аутентификации. Для этого реализация DNS должна поддерживать записи SRV. Microsoft рекомендует также поддержку динамических обновлений. Реализация службы DNS в сети может быть выполнена не на платформе Microsoft, это может быть DNS-сервер, работающий под Windows NT 4 (SP4), Windows 2000 Server или Windows Server 2003.

Рис. 6-12. Окно Shared System Volume (Общедоступный системный том)

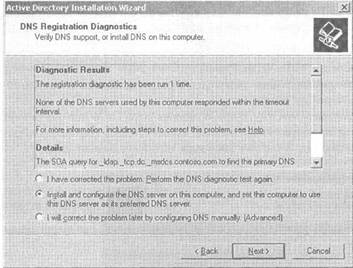

Если компьютер, на котором вы устанавливаете Active Directory, не является DNS-сервером, или если мастер инсталляции Active Directory не проверяет, что DNS-сервер должным образом сконфигурирован для нового домена, то служба DNS сервера может быть установлена в процессе инсталляции Active Directory. (Если вы устанавливаете дополнительный контроллер домена в уже существующем домене, то считается, что служба DNS уже установлена, и этот шаг проверки пропускается.) Если служба DNS реализована в сети, но не сконфигурирована должным образом, то окно DNS Registration Diagnostics (Диагностика регистрации DNS) мастера инсталляции Active Directory сообщает об ошибках конфигурации. В этом месте нужно сделать все необходимые изменения в конфигурации DNS и повторить программу диагностики DNS. В качестве дополнительного варианта можно продолжить инсталляцию Active Directory и позже сконфигурировать DNS вручную. На рисунке 6-13 показаны результаты диагностики DNS, выполненной во время работы мастера инсталляции Active Directory и три варианта возможных продолжения. Обратите внимание, что вторая опция, связанная с установкой и конфигурированием DNS-сервера на этом компьютере, является заданной по умолчанию в ситуации, когда DNS сервер не найден.

Если вы выберете заданную по умолчанию опцию, связанную с установкой и конфигурированием DNS сервера, то сервер DNS и служба DNS сервера будут установлены в процессе инсталляции Active Directory. Основная зона DNS будет соответствовать имени нового домена Active Directory, она будет сконфигурирована так, чтобы принимать динамические обновления. Предпочтительные параметры установки DNS-сервера (в окне свойств TCP/IP) будут модифицированы для указания на локальный DNS-сервер. (Выше рекомендовалось сконфигурировать локальный IP-адрес компьютера перед инсталляцией Active Directory.)

Рис, 6-13. Окно DNS Registration Diagnostics (Диагностика регистрации DNS) мастера инсталляции Active Directory

Дополнительная информация. Когда служба DNS сервера устанавливается мастером инсталляции Active Directory, то зона DNS создается как интегрированная зона Active Directory. Для получения дополнительной информации о конфигурировании интегрированной зоны Active Directory см. главу 3.

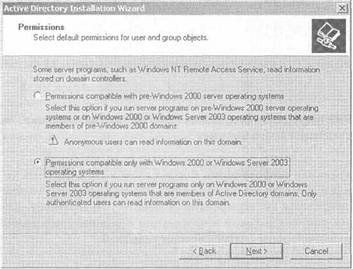

Выбор заданных по умолчанию разрешений для пользовательских и групповых объектов

Обе системы, Windows Server 2003 и Windows 2000, реализуют более строгую защиту для атрибутов пользовательских и групповых объектов, чем та, которая была в Windows NT 4. Доступ к пользовательским объектам и групповое членство по умолчанию недоступны для анонимных пользовательских входов в систему. Чтобы сохранить обратную совместимость с приложениями и службами, созданными до Windows 2000 (Microsoft SQL-сервер и служба удаленного доступа Remote Access Service, RAS), Active Directory конфигурируется так, чтобы ослабить заданную по умолчанию защиту и позволить анонимный доступ к этим объектам службы каталога. Это выполняется путем добавления специальных групп Everyone (Все) и Anonymous Logon (Анонимный вход в систему) к локальной группе Pre-Windows 2000 Compatible Access (Доступ, совместимый с системами, разработанными до Windows 2000).

В процессе инсталляции Active Directory вы должны установить заданные по умолчанию разрешения для групповых и пользовательских объектов. В окне Permissions (Разрешения) выберите одну из двух опций (см. рис. 6-14):

- Permissions Compatible With Pre-Windows 2000 Server Operating Systems (Разрешения, совместимые с операционными системами, созданными до Windows 2000);

- Permissions Compatible Only With Windows 2000 Or Windows Server 2003 Operating Systems (Разрешения, совместимые только с операционными системами Windows 2000 или Windows Server 2003).

Рис. 6-14. Окно Permissions (Разрешения)

Какую опцию выбрать? Если ваша сетевая среда будет включать серверы Windows NT, а также службы или приложения, которые требуют защиты Windows NT для пользователей и групп, вы должны принять заданную по умолчанию: Permissions Compatible With Pre-Windows 2000 Server Operating Systems. Если ваша сетевая среда включает только Windows 2000 или Windows Server 2003, если в ней не будут выполняться программы, разработанные для более ранних, чем Windows 2000, систем, выберите Permissions Compatible Only With Windows 2000 Or Windows Server 2003 Operating Systems. Имейте в виду, что с заданной по умолчанию опцией анонимные пользователи будут способны обращаться к данным Active Directory, нарушая защиту.

После того как вы модернизируете все серверы в домене до Windows 2000 или Windows Server 2003, нужно заново установить разрешения Windows Server 2003 для групповых и пользовательских объектов. Для этого просто удалите всех членов локальной группы Pre-Windows 2000 Compatible Access (Доступ, совместимый с системами, разработанными до Windows 2000). В домене Windows Server 2003 членами будут идентификаторы SID групп Everyone (Все) и Anonymous Logon (Анонимный вход в систему).

Чтобы удалить членов этой группы с помощью инструмента администрирования Active Directory Users And Computers (Пользователи и компьютеры Active Directory), откройте контейнер Builtin (Встроенные объекты), а затем дважды щелкните на группе Pre-Windows 2000 Compatible Access (раскройте столбец Name (Имя) в случае необходимости). На вкладке Members (Члены) окна групповых свойств выберите оба идентификатора SID и щелкните на кнопке Remove (Удалить). Для удаления членов этой группы из командной строки напечатайте следующую команду:

net localgroup "Pre-Windows 2000 Compatible Access" Everyone "Anonymous Logon" /deleteВ любом случае, чтобы вступило в силу изменение группового членства, необходимо перезагрузить все контроллеры домена в домене.

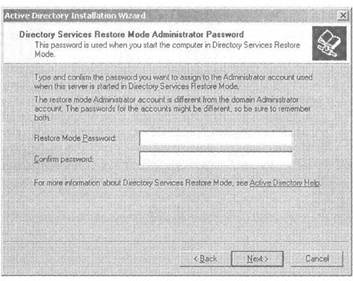

перед началом первичного процесса репликации появится кнопка Finish Replication Later (Выполнить репликацию позже). Выберите эту опцию, чтобы позволить нормальному процессу репликации синхронизировать разделы каталога на этом контроллере домена позже.

Рис. 6-15. Окно Directory Services Restore Mode Administrator Password (Пароль администратора режима восстановления службы каталога)

Первичная репликация данных раздела каталога может занимать много времени, особенно по медленным сетевым подключениям, поэтому в Active Directory Windows Server 2003 предлагается новая функция установки дополнительного контроллера домена из восстановленных резервных файлов, которая обсуждается далее в этой главе.

Наилучшая практика. После установки службы Active Directory вы должны открыть инструмент администрирования Active Directory Users And Computers и проверить, что созданы все встроенные участники безопасности, такие как учетная запись пользователя Administrator и группы безопасности Domain Admins, Enterprise Admins. Вы должны также проверить создание «специализированных тождеств» Authenticated Users (Удостоверенные пользователи) и Interactive (Интерактивный). «Специализированные тождества» обычно известны как группы, но вы не можете видеть их членство. Пользователи автоматически включаются в эти группы, когда они обращаются к специфическим ресурсам. «Специализированные тождества» по умолчанию не отображаются в инструменте администрирования Active Directory Users And Computers. Чтобы рассмотреть эти объекты, выберите View (Вид), а затем выберите Advanced Features (Дополнительные функции).

В результате отобразятся дополнительные компоненты инструмента. Откройте контейнер Foreign Security Principals (Внешние участники безопасности). Там вы найдете объекты S-1-5-11 и S-1-5-4, которые являются идентификаторами Authenticated Users SID и Interactive SID, соответственно. Дважды щелкните на этих объектах, чтобы просмотреть их свойства и заданные по умолчанию разрешения.